ウクライナから日本国内に向けて送信されたメールが最新のEmotetであることを確認

合同会社デジタル鑑識研究所(本社:千葉県松戸市、代表:中村 健児)は、ウクライナのメールサーバーを使って日本国内に向けて送信された電子メールとその添付ファイルの解析から、それが最新のEmotetであることを確認しました。

Emotetの現況

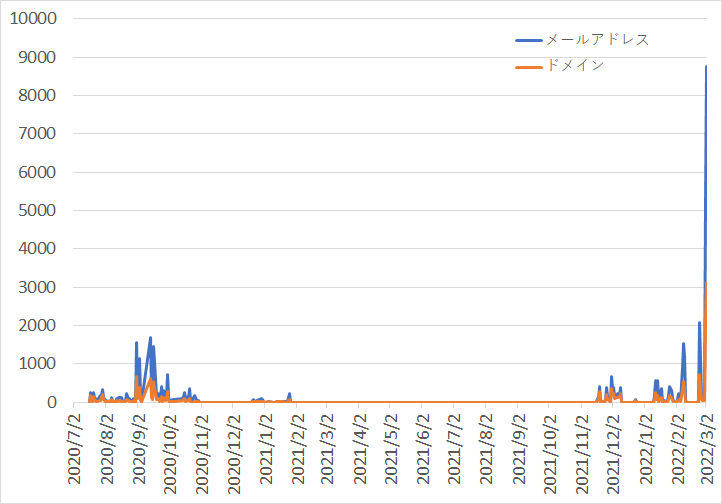

メールを媒介に感染及び拡散するEmotetは、一時期鳴りを潜めていたものの2021年後半からその再びその活動が活発となり、本年2月から急速に感染が拡大しています。

(JPCERT/CC「マルウェアEmotetの感染再拡大に関する注意喚起」から引用)

Emotetは、主にマクロ付きのExcelやWordファイルとして、またはそれらをパスワード付きのzipファイルとしてメールに添付する方法で配布されます。パスワード付きのzipファイルにするのは、ウィルス対策ソフトによる検出を回避する狙いがあります。

調査の端緒

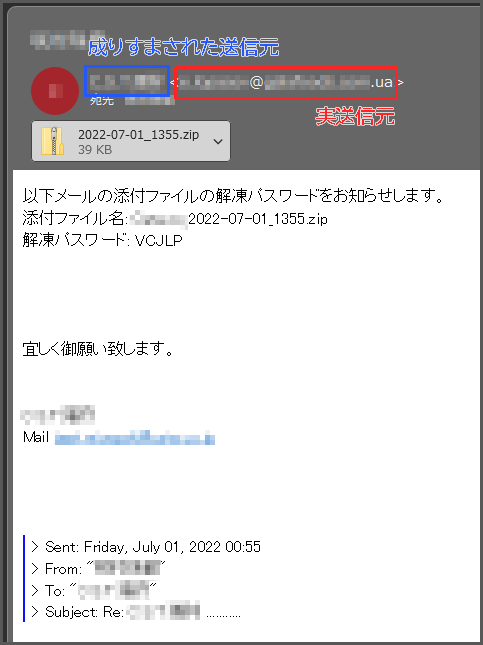

7月1日に当社のお客様から次のようなご相談が寄せられました。

「社内の者から不審なメールが届いた」

送られてきたメールの文面自体は、以前からEmotetに使われているもので特段目新しさはありません。

そして、すでに知られているEmotetの挙動から、これがEmotetの感染を狙ったメールであることは明らかでしたが、今回は、メールの送信元や添付ファイルの確認を行うため簡易の解析を行うこととしました。

今回執った手法は、専門のソフトウェアなどを必要としない汎用性の高いものです。

解析結果

■メール送信元

- マレーシアのIPアドレスから送信

- ウクライナに実在する食品会社のメールアドレスとメールサーバーを使用して送信

- 実際のメール送信者のタイムゾーン設定がUTC(協定世界時)+2時間(中国が該当)となっていた

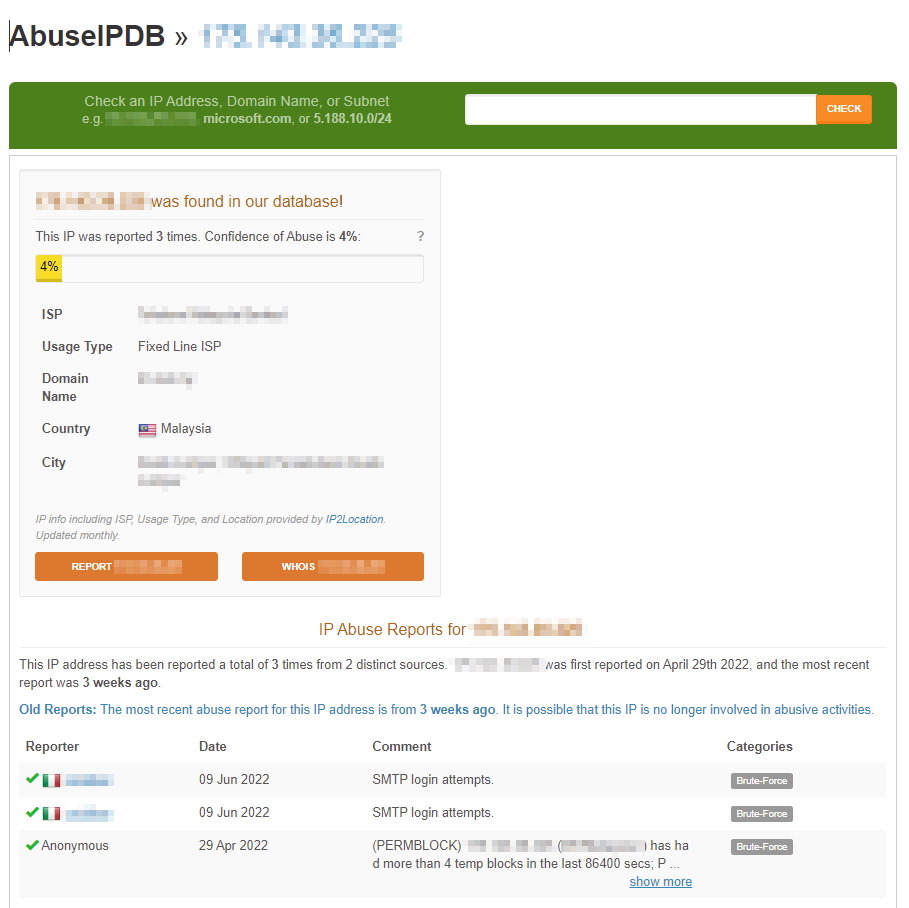

送信元となったIPアドレスについて調査したところ、本年6月はじめにメールサーバへのログイン試行により不審な動作を行うものとして報告されていることが分かりました。

■添付ファイル

- パスワード付きのzipファイル

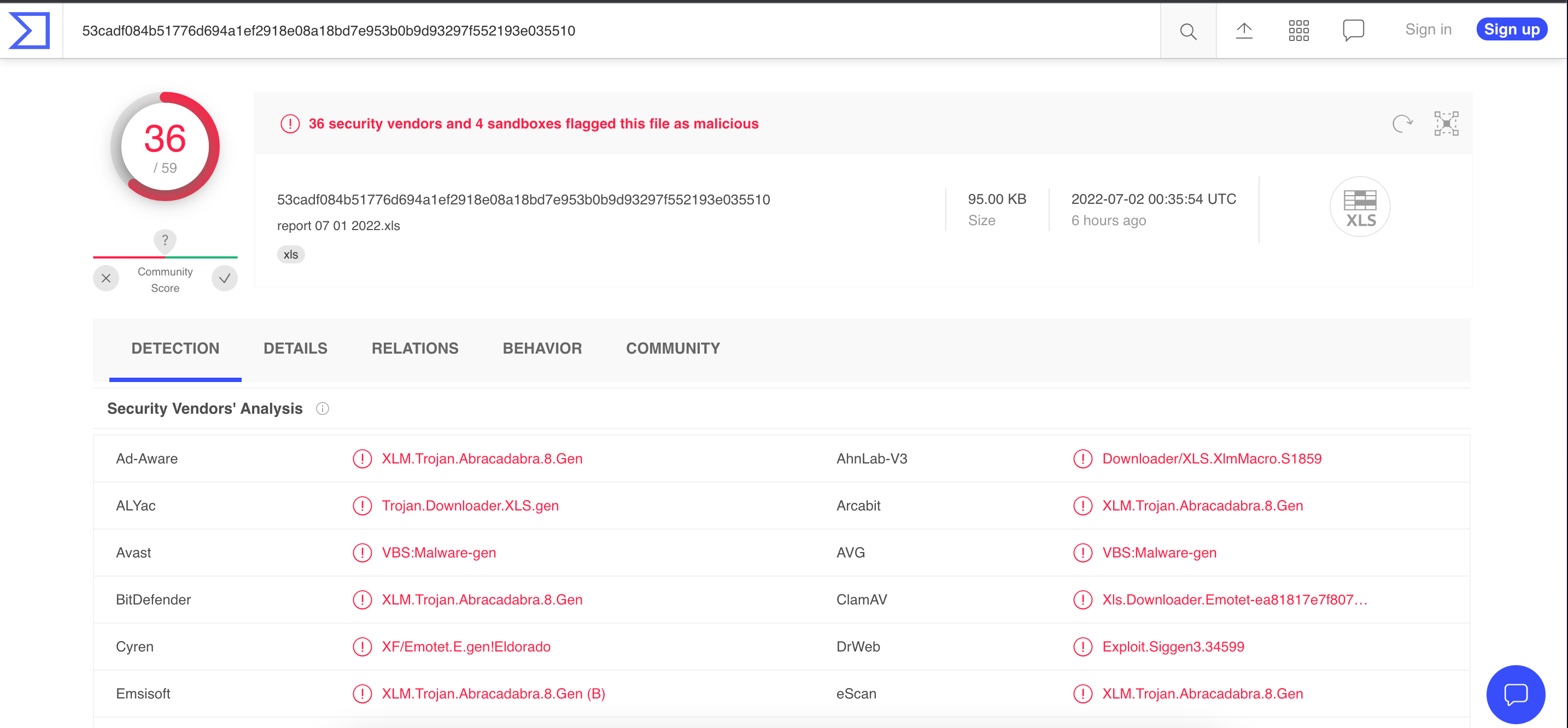

- 展開後はExcelファイルができる(このファイル自体が「ダウンローダー」のマルウェアとして検知される)

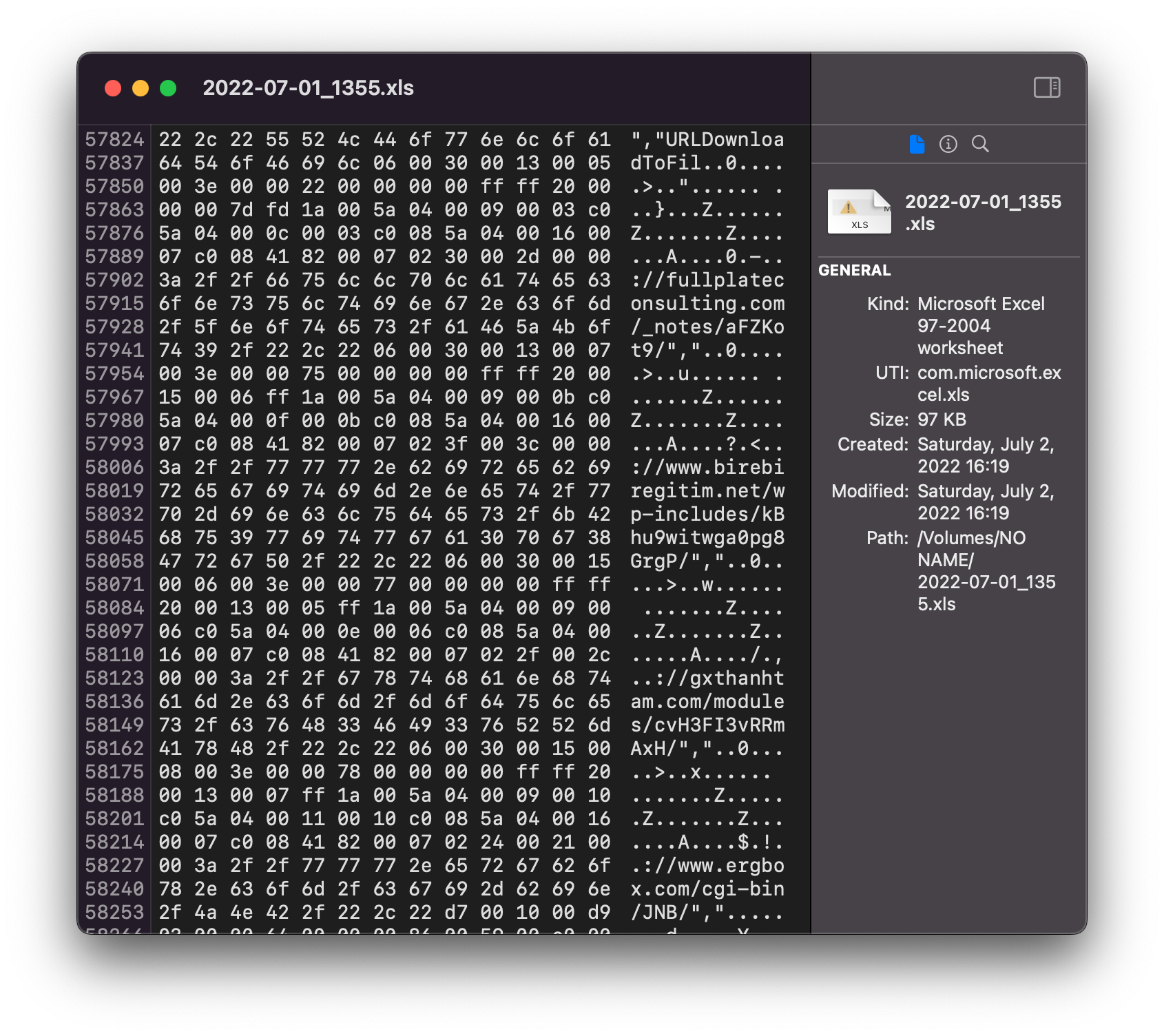

- Excelファイル内の文字列を精査したところダウンロード先と思われる4件のドメインを確認した

- 4件のドメインを「VirusTotal」で調べたところ、いずれもマルウェア等に関して報告されているものであることが判明した

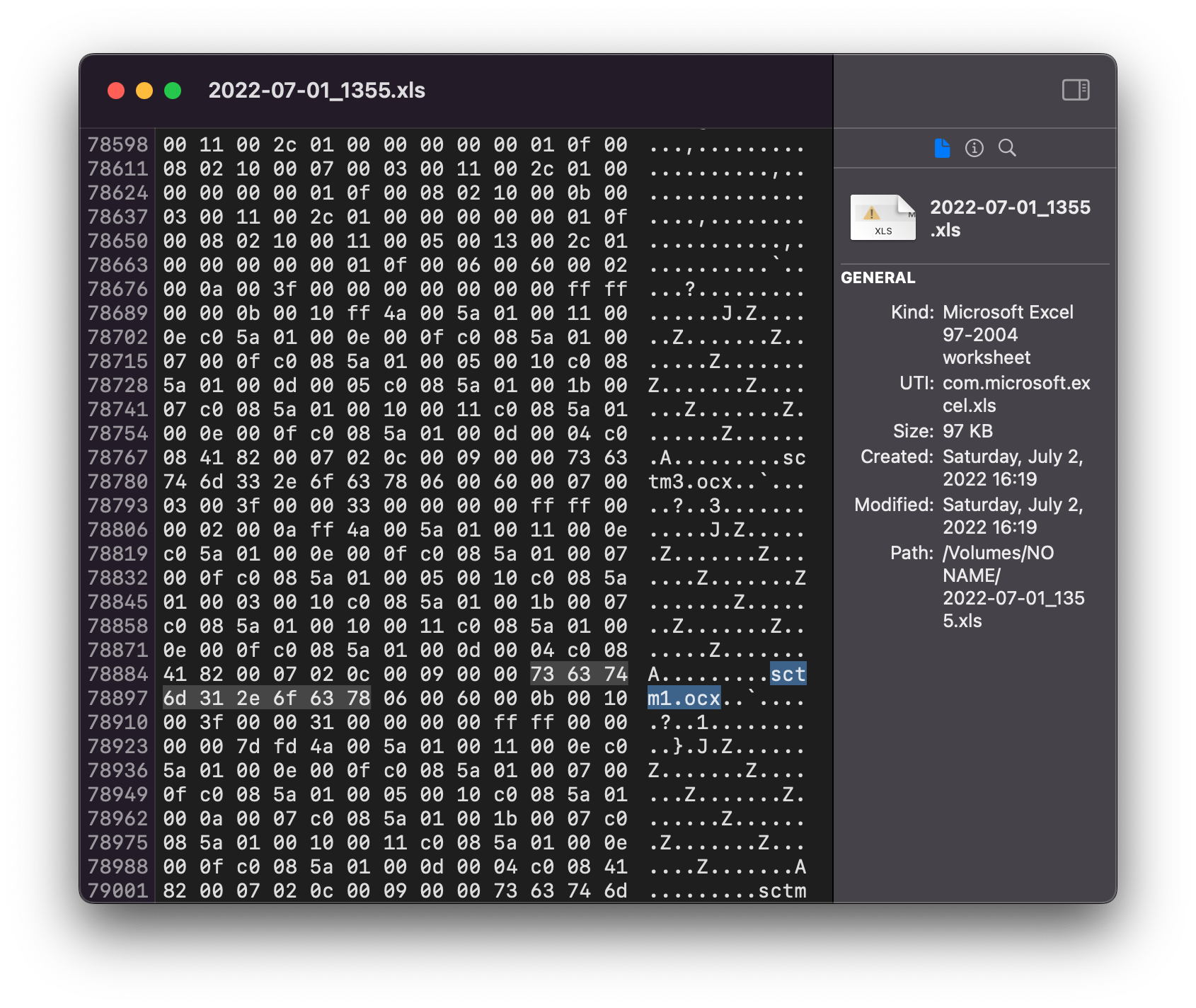

- さらに、ファイル内に「sctm1.ocx」という文字列を見つけた

すでに報告されているEmotetの挙動から、Emotetは、メールに添付されているExcelファイルを実行すると「.ocx」の拡張子を持つダイナミックリンクライブラリ(DLL)ファイルをダウンロードして実行することが分かっています。

したがって、今回添付されていたExcelファイルもEmotetをダウンロードさせようとしていることが特定できました。

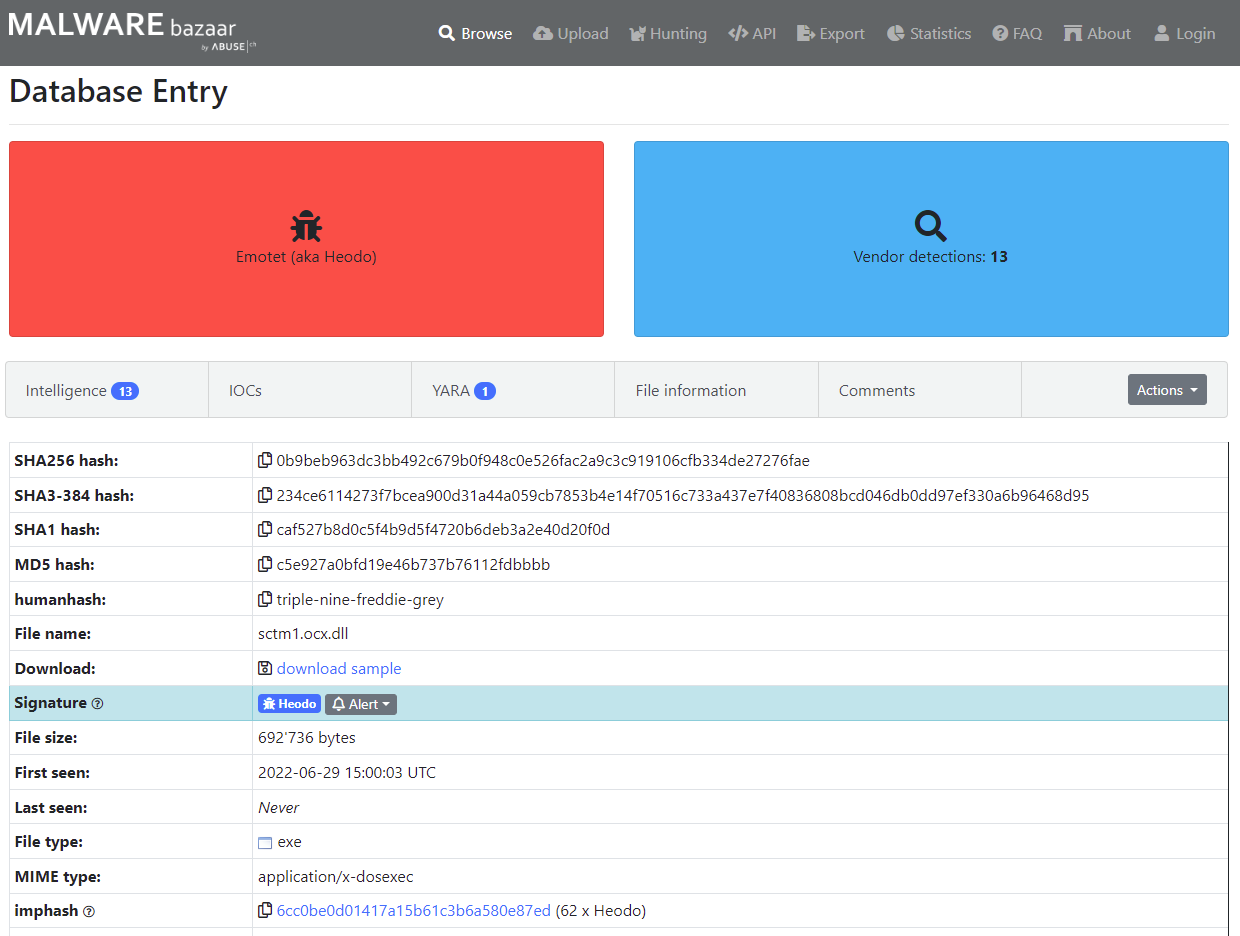

また、sctm1.ocxをマルウェアの情報について検索できるサイト「MalwareBazaar」で確認したところ、Emotetとして特定されており、本年6月29日に初めて検出されたものであることが分かりました。

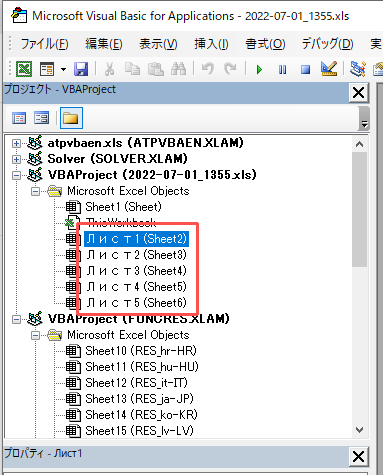

展開後のExcelファイルをマクロ無効のまま実行したところ、シート名の記述にセルビア語が使われていました。したがって、このExcelファイルはセルビア語圏の人物が作成したものではないかと推測されました。

今回調査を行ったメールの流れを総合すると次のようになります。

「セルビア語圏で作られたEmotet付きExcelファイルが添付されたメールが、中国時間のコンピューターからマレーシアのIPアドレスを使ってウクライナのメールサーバー経由で日本に向けて送信された」

なお、当社が相談を受けた企業は、このウクライナ企業とは取引その他メールのやり取りがありませんでした。

Emotetに感染しないための注意喚起

実在の組織や人物から送信されたように見えるメールでも、「身に覚えがない」「送信者名と返信先メールアドレスが一致しない」など不審な点があるメールは、本文に記載されたURLをクリックしたり添付ファイルを開封したりしないようにしてください。

以上の経過を専門家ではない一般の方にも分かりやすい記事として公開しています。

https://note.com/folclore/n/nc3b72469c4d4

企業担当者の連絡先を閲覧するには

会員登録を行い、ログインしてください。